Wieloletnie zaniedbania dotyczące cyberbezpieczeństwa, nieświadomość i brak skutecznych procedur reagowania na zagrożenia, a także wykorzystywanie oprogramowania, które miało krytyczne luki – to główne nieprawidłowości wykryte w urzędach gmin w województwie zachodniopomorskim. W konsekwencji samorządy te nie były w stanie zapewnić skutecznej ochrony przed potencjalnymi atakami cyberprzestępców.

W ostatnich latach liczba incydentów teleinformatycznych systematycznie rośnie. W raporcie za 2021 r. CSIRT GOV (Zespół Reagowania na Incydenty Bezpieczeństwa Komputerowego prowadzony przez Szefa ABW) wskazał na ponad 762 tys. zgłoszeń o potencjalnym wystąpieniu incydentu teleinformatycznego. Dla porównania w 2020 r. było to nieco ponad 246 tys. zgłoszeń i niecałe 227 tys. zgłoszeń w 2019 r. W samych tylko urzędach miast i gmin zarejestrowano ponad 5,5 tys. incydentów. Jak wynika z danych uzyskanych przez NIK od CSIRT NASK (Zespół Reagowania na Incydenty Bezpieczeństwa Komputerowego działający na poziomie krajowym prowadzony przez NASK – PIB), który jest odpowiedzialny za obsługę incydentów zgłaszanych m.in. przez jednostki sektora finansów publicznych, liczba incydentów zgłaszanych w województwie zachodniopomorskim w okresie od 2018 r. do 2022 r. wzrosła aż o ponad 1000%. Co istotne, incydenty zgłaszało tylko 30 podmiotów, gdzie na terenie województwa zachodniopomorskiego samych gmin i powiatów jest 135.

Niezależnie od powyższego, od 30 listopada 2023 r. do 29 lutego 2024 r. w Polsce obowiązywał trzeci stopień alarmowy CRP (CHARLIE-CRP), wprowadzony wobec zagrożenia o charakterze terrorystycznym. Zagrożenie to dotyczy systemów teleinformatycznych administracji publicznej lub systemów, wchodzących w skład infrastruktury krytycznej.

W związku z powyższym Delegatura NIK w Szczecinie przeprowadziła kontrolę „Zapewnienie bezpieczeństwa teleinformatycznego przez jednostki samorządu terytorialnego województwa zachodniopomorskiego”. Objęto nią cztery urzędy gmin o liczbie mieszkańców do 10 tysięcy osób. Kontrola miała sprawdzić w szczególności:

- w jaki sposób zorganizowano ochronę przed cyberzagrożeniami, w tym gdzie znajdowały się serwery i jak wyglądała ich fizyczna ochrona;

- czy urzędy prawidłowo zarządzały środowiskiem informatycznym, tj. czy posiadały odpowiednie i należycie skonfigurowane oprogramowanie zabezpieczające, a także czy wykorzystywały aktualne, pozbawione luk oprogramowanie;

- czy i w jaki sposób urzędy reagowały na pojawiające się incydenty teleinformatyczne;

- jaki był stan wiedzy pracowników na temat bezpiecznego korzystania z systemów informatycznych.

Najważniejsze ustalenia kontrol

W każdej ze skontrolowanych jednostek negatywnie oceniono zapewnienie bezpieczeństwa teleinformatycznego. Kontrola wykazała wieloletnie zaniedbania dotyczące cyberbezpieczeństwa, infrastruktury informatycznej, wiedzy i szkoleń pracowników, jak i wykorzystywanie nieaktualnego lub nieprawidłowo skonfigurowanego oprogramowania. W konsekwencji urzędy gmin nie były przygotowane na ataki cybernetyczne.

Urzędy co prawda opracowały dokumentację w zakresie cyberbezpieczeństwa – System zarządzania bezpieczeństwem informacji, ale w żadnym badanym przypadku nie była ona kompletna i nie odpowiadała wymaganiom określonym w przepisach prawa (w szczególności w trzech przypadkach nie była zgodna z normą PN-ISO/IEC 27001, dotyczącą systemu zarządzania bezpieczeństwem informacji). W jednym z badanych urzędów przez 2 lata, a w trzech przez prawie 4 lata, nie wyznaczono osoby odpowiedzialnej za utrzymywanie kontaktów z podmiotami krajowego systemu cyberbezpieczeństwa, która byłaby odpowiedzialna za zgłaszanie i obsługę cyberataków.

Połowa skontrolowanych urzędów nie przygotowała procedury odtworzenia utraconych zasobów na wypadek cyberataku, a w jednym przypadku, pomimo opracowania procedury, nie przeprowadzono testów potwierdzających jej skuteczność. Urzędy co prawda tworzyły kopie zapasowe, jednak nie weryfikowały ich pod kątem kompletności i możliwości odtworzenia danych. W jednym z urzędów kopia zapasowa była tworzona w taki sposób, że w przypadku zawirusowania serwera głównego, zostałaby ona automatycznie zainfekowana. W innym przypadku, mimo że urząd posiadał odpowiednie oprogramowanie zabezpieczające, zostało one tak skonfigurowane, że nie zapewniało urzędowi ochrony.

W skontrolowanych urzędach nie stworzono zinwentaryzowanego środowiska informatycznego, a w połowie przypadków wykorzystywano nieaktualne oprogramowanie. Natomiast luki w oprogramowaniu umożliwiały zdalne przejęcie kontroli nad systemem przez cyberprzestępców. Kontrola NIK wykazała również wykorzystywanie usług chmurowych w urzędach bez jakiegokolwiek określenia zasad i kontroli w tym zakresie.

W dwóch urzędach brakowało skutecznego systemu zarządzania incydentami bezpieczeństwa informacji (identyfikacji i reagowania na ataki). W jednym przypadku, choć procedura istniała, to urząd nie rejestrował incydentów i nie zgłaszał ich do właściwych jednostek (CSIRT NASK).

Z ustaleń kontroli wynika, że nie we wszystkich urzędach serwery objęto wymaganą fizyczną ochroną. W jednej z gmin serwer znajdował się w otwartej szafie ulokowanej w biurze (przechodnim) jednego z urzędników. Takie umiejscowienie serwera oznacza, że nie był on w żaden sposób chroniony przed nieuprawnionym dostępem lub nawet przypadkowym uszkodzeniem.

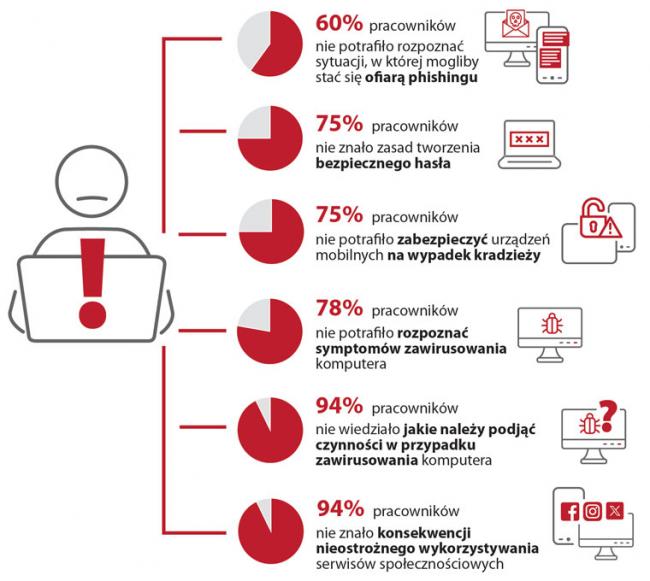

Ponadto ustalono, że w żadnym ze skontrolowanych urzędów pracownicy nie przeszli odpowiednich szkoleń w zakresie cyberbezpieczeństwa. Na podstawie przeprowadzonego testu wiedzy ustalono, że:

Stwierdzone w trakcie kontroli istotne nieprawidłowości mogły skutkować przede wszystkim:

- trwałą utratą danych (w tym danych osobowych obywateli) lub ich udostępnianiem osobom nieuprawnionym;

- ujawnieniem poufnych informacji lub uprawnień do innych systemów (np. bankowych);

- wgraniem przez cyberprzestępców oprogramowania, które blokuje dostęp do systemu komputerowego lub uniemożliwia odczyt zapisanych w nim danych, w celu wyłudzenia środków finansowych (tzw. ransomware);

- zakłóceniami w świadczeniu usług publicznych dla obywateli;

- wykorzystaniem luk istniejących w systemach, w tym włączeniem komputerów do sieci typu „botnet”, która może być wykorzystywana do działań przestępczych sterowanych z zewnątrz;

- brakiem możliwości wychwytywania incydentów, a także brakiem reakcji w przypadku ich wystąpienia (np. nielegalne lub podatne na atak oprogramowanie).

![Drugi sezon „Odwilży” już niedługo na platformie Max. Zobacz pierwszy zwiastun! [WIDEO] 18](https://i0.wp.com/szczeciner.pl/storage/2024/07/odwilz-2-jpeg.webp?resize=150%2C150&ssl=1)

![Drugi sezon „Odwilży” już niedługo na platformie Max. Zobacz pierwszy zwiastun! [WIDEO] 22](https://i0.wp.com/szczeciner.pl/storage/2024/07/odwilz-2-jpeg.webp?resize=680%2C580&ssl=1)